Nova série de cibercrimes usa técnica de malware brasileiro

Ataque foi criado para acessar rede corporativa de pelo menos oito bancos europeus, com dezenas de milhões de dólares em prejuízos.

Tem DNA brasileiro o supervírus que promoveu a série de roubos cibernéticos DarkVishnya em organizações financeiras da Europa, causando prejuízos de dezenas de milhões de dólares. Até o momento, pelo menos oito bancos foram atacados desta forma.

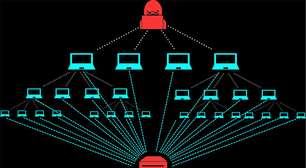

Os especialistas do Kaspersky Lab descobriram que, em todos os casos, a rede corporativa havia sido violada por meio de dispositivos desconhecidos controlados pelos invasores e que tinham sido contrabandeados para os prédios das empresas e conectados às suas redes internas.

Os cibercriminosos usaram três tipos de dispositivos: um laptop, um Raspberry Pi (computador de placa única, do tamanho de um cartão de crédito) ou um Bash Bunny (ferramenta especialmente projetada para automatizar e realizar ataques via USB), equipado com um modem GPRS, 3G - ou 4G -, que permitiu que os invasores penetrassem remotamente na rede corporativa da organização financeira.

Uma vez estabelecida a conexão, os cibercriminosos tentaram acessar os servidores web para roubar os dados de que precisavam para executar o RDP (protocolo para área de trabalho remoto) em um computador específico para depois se apropriarem do dinheiro ou dados sensíveis. Este método de ataque sem arquivo incluía o uso de kits de ferramentas de execução remota Impacket, winexesvc.exe ou psexec.exe. Na fase final, os criminosos usaram o software de controle remoto para manter aberto o acesso ao computador infectado.

“No último ano e meio, temos observado um tipo completamente novo de ataques a bancos, bastante sofisticado e complexo em termos de detecção. O ponto de entrada para a rede corporativa permaneceu desconhecido por muito tempo, já que poderia estar localizado em qualquer escritório em qualquer região”, explicou Sergey Golovanov, especialista em segurança da Kaspersky Lab. “Esses dispositivos desconhecidos, contrabandeados e escondidos por intrusos, não podiam ser encontrados remotamente. Além disso, o grupo especilizado por trás deste APT usava utilitários e/ou aplicativos legítimos, o que complicou ainda mais a resposta aos incidentes.”

Desde 2014, a América Latina já enfrenta o Prilex, golpe que começou atacando caixas eletrônicos e depois evoluiu para roubar cartões de crédito protegidos por senha e chip via sistemas de ponto de venda (POV). Segundo Fabio Assolini, analista sênior de segurança da Kaspersky Lab na América Latina, o malware brasileiro utiliza um blackbox e um modem 3G para viabilizar os ataques aos caixas eletrônicos.

"Ataques de blackbox têm se tornado cada vez mais comuns contra grandes e médias empresas. Eles exploram falhas na segurança física e pontos de redes expostos, que possibilitam um ataque que comprometerá o ambiente digital da empresa, no melhor estilo Mr. Robot. Sua detecção é difícil, mas não é impossível. As empresas têm que investir em inventário de hardware e controle de dispositivos conectados à rede, a fim de diminuir o ‘Shadow IT’, além de adotar outras boas práticas de segurança", explica o analista.